روش های هک شدن کامپیوتری

هک کردن شبکه های کامپیوتری یک مشکل جدی است و برای مقابله با آن باید از روش های مناسب استفاده کرد. هکرها از روش های گوناگونی برای نفوذ به شبکه ها استفاده می کنند و هدفشان از این کار می تواند سرقت اطلاعات، دسترسی به حساب کاربری دیگران یا تخریب شبکه باشد. برای پیشگیری از هک کردن شبکه ، راهکارهای امنیتی قوی و مناسب باید در نظر گرفته شود. اولین قدم در محافظت از شبکه ها، شناخت روش های هک کردن است. با شناخت روش های مختلف هک کردن، می توان بهترین راهکارهای امنیتی را برای محافظت از شبکه ها ارائه داد. برای مثال، برای جلوگیری از حملات DDoS می توان از راهکارهایی مانند فایروال و شبکه های CDN استفاده کرد.

ایجاد اختلال در سرویس (DoS)

حمله (Denial of Service) DoS یکی از خطرناکترین روش های هک کردن است، در این نوع حمله، عامل نفوذی سعی می کند با فرستادن تعداد زیادی درخواست به سیستم قربانی، آن را از دسترس برای کاربران و مشتریان قطع کند. در این حمله، عامل نفوذی عمدتاً از یک شبکه بزرگ پشتیبانی می کند که سعی می کند درخواست های غیرمجاز را به سیستم قربانی ارسال کند. حمله DoS به دو نوع محلی و گسترده تقسیم می شود. در حمله DoS محلی، سیستم قربانی یک سرویس خاص را ارائه می دهد، مثل سرویس دهنده وب، و عامل نفوذی سعی می کند با ارسال تعداد زیادی درخواست غیرمجاز به سرور، حجم بالایی از ترافیک ساخته و سیستم قربانی را از کار بیندازد.

حمله DoS گسترده

اما در حمله DoS گسترده، عامل نفوذی سعی می کند به چندین سیستم قربانی در یک زمان حمله کند. این سیستم ها ممکن است متعلق به شرکت های مختلف بوده و خدمات متفاوتی را ارائه دهند. با حمله به تعداد زیادی از این سیستم ها، عامل نفوذی می تواند ترافیک بسیار زیادی ایجاد کند و باعث از کار افتادن خدمات مختلف شود.

برای پیشگیری از حمله DoS، باید از راهکارهای امنیتی مختلفی استفاده کرد، مثل استفاده از فایروال، استفاده از شبکه های CDN، کنترل ترافیک شبکه و اطمینان از اینکه نرمافزار های ارائه دهنده سرویس ها به روز رسانی شده باشند. با این کار، می توان به صورت قابل توجهی از خطرات حمله DoS کاست و از عواقب جانبی آن جلوگیری کرد.

ایجاد اختلال در سرویس های توزیع شده (DDos)

این نوع حمله که به نام حمله (Distributed Denial of Service) DDoS شناخته می شود، در آن چندین رایانه مختلف به صورت همزمان به یک سرور خاص درخواست ارسال می کنند. این رایانه ها ممکن است تحت کنترل هکر قرار گرفته باشند و بدون اطلاع از صاحبان آنها، به صورت پنهانی درخواست های غیرمجاز را به سرور مورد نظر ارسال می کنند.

هکر در این نوع حمله، از یک نرم افزار خاص به نام Zombite استفاده می کند که روی سیستم های مختلف نصب می شود و آنها را تحت کنترل خود قرار می دهد. سپس از این سیستم ها برای ارسال بسته های غیرمجاز به سرور قربانی استفاده می کند. در این حمله، میلیون ها درخواست توسط سیستم های هک شده به سرور قربانی ارسال می شود و به تدریج سرور قربانی دچار اختلال و از کار افتادن می شود.

روش Man in the Middle

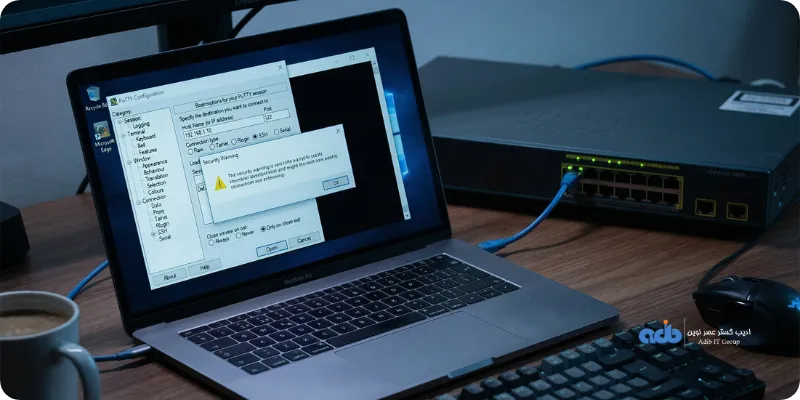

ARP Poisoning یا ARP Spoofing یکی از روش هایی است که هکران برای شنود ترافیک شبکه استفاده می کنند. در این روش، هکر با ارسال پیغام های درخواست ARP به سایر دستگاه های شبکه، تلاش می کند تا جدول ARP آنها را از بین ببرد و به جای آن، آدرس MAC خود را جایگزین کند. در نتیجه، ترافیک شبکه به سمت دستگاه هک شده هدایت می شود و هکر می تواند آن را بررسی کند و از آن سوء استفاده کند.

برای مثال هکر قصد دارد ترافیک میان دو سیستم با آدرسهای ۱۹۲.۱۶۸.۰.۳ و ۱۹۲.۱۶۸.۱.۰ را شنود کند. او با ارسال پیغام های درخواست ARP به سایر دستگاه های شبکه، سعی می کند تا آدرس MAC خود را به جای آدرس MAC سیستم های مورد نظر در جدول ARP شبکه قرار دهد. سپس با ارسال پیغام های درخواست به سیستم های شبکه، تلاش می کند تا جلوی ترافیک میان آنها را بگیرد و آن را به دستگاه خود هدایت کند.

در نهایت، با تغییر جداول MAC قربانی، هکر می تواند تمام ترافیک دریافتی از آنها را بررسی کرده و در صورت نیاز از آن سوء استفاده کند. این روش برای هکران بسیار مفید است زیرا آنها را قادر می سازد تا به صورت ناشناس در شبکه حضور یابند و ترافیک آن را بررسی کنند، بدون اینکه برای دستگاه های دیگر قابل تشخیص باشند. برای جلوگیری از این نوع حملات، باید از راهکارهای امنیتی مناسبی استفاده کرد، مانند استفاده از پروتکل های امن SSL/TLS و استفاده از راهکارهای محافظت از لایه شبکه. همچنین، باید به روز رسانی نرمافزارها و سیستم عامل ها برای کشف و رفع آسیب پذیری ها نیز توجه کرد.

مصرف منابع (Resource consumption attacks)

محدودیت در منابع کامپیوتری شامل پهنای باند شبکه، ظرفیت CPU و RAM سیستمها و حافظه دیسک است. هنگامی که یک مهاجم با اشغال این منابع، مانند ارسال ترافیک زیاد و بیش از حد به یک دستگاه خاص، تلاش می کند تا منابع آن را به صورت پیوسته تحت کنترل خود قرار دهد، به عنوان حمله Denial-of-Service (DoS) معروف است.

در این نوع حمله، مهاجم با ارسال بسته های زیاد به سمت دستگاه قربانی، پهنای باند شبکه را اشغال می کند و سبب اختلال در شبکه و کاهش کارایی آن می شود. همچنین، با استفاده از روش Flooding، مهاجم تلاش می کند تا ترافیک زیادی را به صورت پیوسته به دستگاه قربانی بفرستد و سبب اشغال حافظه RAM و CPU آن شود. در نتیجه، دستگاه قربانی به صورت موقت از کار میافتد و امکان استفاده از آن برای کاربران عادی برای مدت زمانی محدود می شود.

سرریز بافر و همچنین اختلال در نرم افزارهای موجود (Buffer Overflow Attack)

سرریز بافر یک تهدید امنیتی است که مهاجمان برای هک نرمافزارها و سیستمهای کامپیوتری استفاده می کنند. در این حملات، مهاجم با نوشتن دادههای بی ربط در بافر نرمافزار، باعث سرریز شدن بافر و خراب شدن نرمافزار میشود. به عبارت دیگر، مهاجم با فرستادن دادههای آلوده به برنامه، قادر است که برای مدت کوتاهی سیستم را خراب کند.

در این نوع حملات، مهاجم با پیدا کردن آسیبپذیریهایی در نرمافزارها، از آنها به عنوان نقطه ورود به سیستم استفاده میکند و با اشغال بافر، باعث خرابی سیستم میشود. در نتیجه، عملکرد برنامههای مورد نیاز سازمان را تحت تأثیر قرار میدهد و ممکن است باعث اختلال در شبکه و تأثیرات جانبی دیگر شود.

برای جلوگیری از این نوع حملات همانطور که در بالا اشاره شد، باید به روز رسانی نرمافزارها و سیستم عاملها و استفاده از روشهای محافظت از لایه نرمافزار رعایت شود. همچنین، استفاده از فایروالها و روشهای کنترل دسترسی به دادهها مانند RBAC (Role Based Access Control) و DAC (Discretionary Access Control) میتواند به کاهش خطرات این نوع حملات کمک کند. همچنین، برای پیشگیری از خرابی ناشی از این نوع حملات، پشتیبانگیری از دادهها و فایلها و استفاده از روشهای مانیتورینگ و تحلیل ترافیک شبکه به شدت توصیه میشود.