با توجه به اینکه، امنیت شبکه از اهمیت بالایی برخوردار است و استفاده از یک فایروال قدرتمند میتواند اولین خط دفاعی در برابر تهدیدات سایبری باشد. میکروتیک به عنوان یکی از راهکارهای محبوب در مدیریت شبکه، فایروال قدرتمندی ارائه میدهد که با پیکربندی صحیح آن میتوانید از حملات احتمالی جلوگیری کرده و امنیت شبکه خود را ارتقا دهید.

در این مطلب از سایت ادیب کامپیوتر، به بررسی اصول اولیه پیکربندی فایروال در میکروتیک میپردازیم. اگر به دنبال راهنمایی جامعتر و آموزشهای تخصصیتری هستید، پیشنهاد میکنیم از منابع معتبر مانند سایت ادیب کامپیوترها بازدید کنید. این سایت با ارائه مقالات آموزشی و راهکارهای کاربردی، میتواند به شما در درک بهتر مفاهیم شبکه و امنیت کمک کند.

حال، با ما همراه باشید تا گام به گام با نحوه تنظیم فایروال در میکروتیک آشنا شوید.

فایروال در میکروتیک چیست؟

فایروال (Firewall) سیستمی است که ترافیک شبکه را بر اساس قوانین از پیش تعریفشده بررسی کرده و تصمیم میگیرد که آیا یک بسته باید اجازه عبور داشته باشد یا خیر. در میکروتیک، فایروال به شما اجازه میدهد تا:

- ترافیکهای مخرب را شناسایی و مسدود کنید.

- دسترسیهای غیرمجاز به شبکه را محدود کنید.

- پهنای باند را مدیریت کنید.

- از حملات DDoS و سایر تهدیدات سایبری جلوگیری کنید.

پیکربندی فایروال در میکروتیک

میکروتیک دارای یک فایروال قدرتمند بوده که با پیکربندی صحیح آن، میتوانید امنیت شبکه خود را بهبود ببخشید. فایروال میکروتیک شامل دو بخش اصلی است:

- محافظت از خود روتر: این بخش از حملات احتمالی به روتر جلوگیری میکند.

- حفاظت از کلاینتها: این بخش برای ایمنسازی ارتباطات داخلی و جلوگیری از دسترسیهای غیرمجاز استفاده میشود.

تنظیمات اولیه فایروال برای محافظت از روتر

برای ایمنسازی روتر، مراحل زیر را انجام دهید:

مدیریت اتصالات: با بهینهسازی اتصالات جدید، بار پردازشی روتر کاهش پیدا میکند.

تعریف لیست مجاز: یک لیست از آدرسهای IP مجاز با نام “IT-Team” تهیه کنید. این لیست فقط به سیستمهای خاص اجازه اتصال به روتر را میدهد.

فعال کردن ICMP: برای امکان ارسال پینگ و بررسی اتصال، دسترسی ICMP را باز کنید.

بستن سایر دسترسیها: تمامی اتصالاتی که در لیست مجاز قرار ندارند، مسدود شوند.

باز کردن پورت مدیریت: در صورت نیاز به مدیریت از راه دور، پورت 8291 را باز کنید.

تنظیمات فایروال برای محافظت از کلاینتها

برای افزایش امنیت کلاینتها در شبکه داخلی، اقدامات زیر توصیه میشود:

استفاده از FastTrack: پکتهای معتبر و مرتبط (Established/Related) به FastTrack اضافه میشوند تا کارایی فایروال افزایش یابد.

مسدود کردن پکتهای نامعتبر: اتصالات نامعتبر (Invalid) مسدود شده و با یک لاگ ثبت میشوند.

ممانعت از دسترسی آدرسهای مشکوک: آدرسهای شناختهشده بهعنوان bogons مسدود میشوند.

جلوگیری از ورود پکتهای ناتنگرفته: بستههایی که از اینترفیس عمومی وارد میشوند و NAT ندارند، مسدود خواهند شد.

انواع فایروالها

فایروالها به دو دسته کلی تقسیم میشوند:

- Personal Firewall: این نوع فایروال تنها از یک سیستم محافظت میکند. مانند فایروال ویندوز که برای کامپیوترهای شخصی استفاده میشود.

- Network Firewall: این فایروالها امنیت شبکه را برقرار میکنند. نمونههایی مانند میکروتیک، کریو کنترل و Juniper برای این منظور استفاده میشوند.

موقعیت قرارگیری فایروالها

فایروالها معمولاً در دو نقطه اصلی شبکه قرار میگیرند:

- لبه شبکه (Edge Firewall): بین شبکه داخلی و اینترنت قرار دارد و ترافیک ورودی و خروجی را کنترل میکند.

- هسته شبکه (Core Firewall): در مرکز شبکه مستقر میشود و ارتباطات داخلی را مدیریت میکند.

انواع Chain در فایروال میکروتیک

در میکروتیک، قوانین فایروال در قالب سه Chain اصلی تعریف میشوند:

- Input: برای بستههایی که مقصد آنها خود روتر است، استفاده میشود.

- Output: بستههایی که از روتر به سمت مقصد ارسال میشوند و منبع آنها خود روتر است، تحت این قانون بررسی میشوند.

- Forward: برای بستههایی که روتر تنها بهعنوان یک واسط انتقالدهنده عمل میکند، از این Chain استفاده میشود.

نظارت و نگهداری از فایروال

پس از پیکربندی فایروال، نگهداری و نظارت مستمر از اهمیت ویژهای برخوردار است. اقدامات زیر توصیه میشود:

- بهروزرسانی منظم روتر و نرمافزار RouterOS.

- مانیتورینگ لاگها برای شناسایی تهدیدات احتمالی.

- استفاده از ابزارهای تحلیل ترافیک برای شناسایی الگوهای مشکوک.

قابلیتهای فایروال میکروتیک

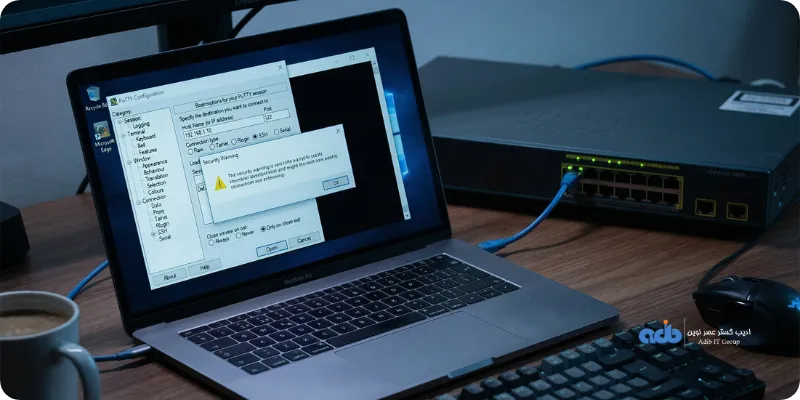

همانطور که بیان شد، میکروتیک به صورت پیشفرض دارای یک فایروال قدرتمند و منعطف است که به کمک آن میتوان کنترل دقیقی بر ترافیک شبکه داشت. برای دسترسی به تنظیمات فایروال در میکروتیک، کافی است از منوی IP وارد گزینهی Firewall شوید. با باز شدن این بخش، تمام تنظیمات مرتبط با فایروال در اختیار شما قرار میگیرد.

یکی از نقاط قوت فایروال میکروتیک، توانایی عملکرد آن بر اساس تمام لایههای مدل OSI از لایه ۲ تا لایه ۷ است. برای مثال:

در لایه ۲، فایروال میتواند بر اساس Mac Address ترافیک را فیلتر کند.

در لایه ۳، بر اساس IP Address کنترل ترافیک انجام میشود.

در لایههای بالاتر مانند لایه ۷، امکان فیلتر محتوا وجود دارد که به این نوع فیلتر، Content Filtering گفته میشود.

هرچه فایروال در لایههای بالاتر عمل کند، کنترل دقیقتر و جزئیتری بر ترافیک شبکه خواهد داشت.

تعریف قوانین فیلترینگ در فایروال میکروتیک

در تب Filter Rules که در پنجرهی Firewall قرار دارد، میتوان قوانین مختلفی را برای مدیریت ترافیک شبکه تعریف کرد. این قوانین پایه و اساس فیلترینگ فایروال هستند. برای افزودن قانون جدید، تنها کافی است روی علامت + کلیک کنید.

نکتهای که باید در نظر داشت این است که قوانین به ترتیب اجرا میشوند. یعنی وقتی یک بسته اطلاعاتی وارد میشود، ابتدا با قانون اول بررسی میشود. اگر شرایط آن را نداشت، به سراغ قانون دوم و به همین ترتیب ادامه مییابد.

برای مدیریت بهتر، پیشنهاد میشود ابتدا قوانین جزئی مربوط به اجازه عبور (Allow) نوشته شود، سپس قوانین جزئی مربوط به جلوگیری از عبور (Deny). در ادامه نیز، قوانین کلی اجازه عبور و در نهایت قوانین کلی عدم اجازه عبور قرار داده شوند.

ساختار اجرای قوانین

قوانین فایروال در میکروتیک بر اساس منطق شرطی “If – Then” عمل میکنند. یعنی:

اگر شرایط مشخصشده برقرار بود، آنگاه اقدام تعریفشده در قانون اجرا میشود.

آشنایی با تبهای مربوط به ایجاد قوانین

هنگامی که یک قانون جدید تعریف میکنید، چند تب اصلی در اختیار شما قرار میگیرد:

- General، Advanced و Extra: برای تعیین شرطها (مانند آدرسها، پورتها، پروتکلها و غیره)

- Action: تعیین میکند که پس از تطبیق شرایط، چه عملی انجام شود (مانند قبول، رد یا علامتگذاری ترافیک)

سخن آخر

تنظیمات فایروال در میکروتیک یکی از مهمترین بخشهای تأمین امنیت شبکه است که با درک صحیح از قوانین و ساختار آن میتوان تهدیدات احتمالی را به حداقل رساند. استفاده از فایروال بهصورت اصولی، نهتنها از حملات خارجی جلوگیری میکند، بلکه مدیریت دقیقتری روی ترافیک شبکه داخلی فراهم میسازد. با اعمال قواعد درست در Chainهای مختلف مانند Input، Forward و Output، میتوان بستری امن و پایدار برای شبکه فراهم کرد. توصیه میشود مدیران شبکه همواره قوانین خود را بازبینی و بهروزرسانی کنند تا در برابر تهدیدات جدید آماده باشند.

سؤالات متداول درباره فایروال میکروتیک

تفاوت بین Chainهای Input، Forward و Output در فایروال میکروتیک چیست؟

Chain Input مربوط به ترافیکی است که به خود روتر میرسد، Forward برای ترافیکی است که از روتر عبور میکند و به دستگاههای دیگر شبکه میرسد، و Output برای ترافیکی است که از خود روتر خارج میشود.

آیا فعال کردن فایروال در میکروتیک باعث کندی شبکه میشود؟

در صورت استفاده صحیح و اصولی از فایروال، تأثیر محسوسی بر سرعت شبکه ندارد. با این حال، استفاده از قوانین پیچیده و زیاد بدون بهینهسازی میتواند منابع روتر را درگیر کند.

چگونه میتوان ترافیک خاصی را با فایروال میکروتیک مسدود کرد؟

میتوان با افزودن Rule در بخش Filter Rules و مشخص کردن آدرس IP، پورت یا پروتکل خاص، ترافیک مورد نظر را Drop کرد تا از عبور آن جلوگیری شود.

آیا امکان مشاهده لاگ (Log) ترافیک در فایروال میکروتیک وجود دارد؟

بله، با فعال کردن گزینه Log در هر Rule، میتوان ترافیک مربوط به آن قانون را در قسمت Log روتر مشاهده کرد و وضعیت آن را بررسی نمود.