بهترین روش های هک کامپیوتر

با توجه به اهمیت وسیعی که سیستمهای کامپیوتری در زندگی روزمره افراد دارند، هک کامپیوتر به عنوان یکی از مهمترین تهدیدات امنیتی در دنیای امروز شناخته شده است. به همین دلیل، امنیت سیستمهای کامپیوتری برای سازمانها و حتی افراد حائز اهمیت بسیاری است و نیاز به برنامهریزی و پیشگیری از حملات هکرها دارد. در ادامه به معرفی روش های هک کامپیوتر می پردازیم.

معرفی هک

هک، عملی است که در آن هکران سعی میکنند به سیستمها و شبکههای کامپیوتری وارد شوند و اطلاعات را به دست آورند. هک دو نوع است، هک اخلاقی و هک غیر اخلاقی.

هک اخلاقی

بهترین روش های هک کامپیوتر هک اخلاقی یعنی بررسی امنیت سیستمهای کامپیوتری با مجوز صاحبین آن سیستمها و با هدف پیدا کردن ضعفهای امنیتی و رفع آنها.

- هک غیر اخلاقی

هک غیر اخلاقی به معنای ورود به سیستمها و شبکهها بدون مجوز و با هدف دسترسی به اطلاعات است

طریقه انجام هک کامپیوتر

بهترین روش های هک کامپیوتر هک کامپیوتر معمولا با استفاده از برنامه هایی صورت میگیرد که توسط هکرها آلوده شدهاند. با استفاده از این برنامهها یا لینکهای آلوده، هکر میتواند به کامپیوتر و اطلاعات فرد قربانی دسترسی پیدا کند. در این روشها، شبکههای اینترنتی نیز میتوانند محیطی مناسب برای هکرها باشند.

انواع روش های هک

توجه داشته باشید که هک یک فعالیت غیرقانونی است و برای هیچ یک از ابزارها نباید بدون مجوز یا موافقت صریح صاحبین سیستم های هدف از آنها استفاده کرد. در زیر چندین روش هک را توضیح می دهیم:

- استفاده از ابزار های Metasploit و Nessus برای پیدا کردن آسیب پذیری، سیستم های هدف و بهره برداری از آن ها.

- استفاده از ابزار Nmap برای اسکن شبکه ها و پیدا کردن سیستم های هدف.

- استفاده از ابزار Acunetix WVS برای پیدا کردن آسیب پذیری های وب سایت ها و بهره برداری از آن ها

- استفاده از ابزار Wireshark برای مانیتورینگ ترافیک شبکه و جمع آوری اطلاعات محرمانه.

- استفاده از ابزار Nessus Remote Security Scanner برای اسکن آسیب پذیری، سیستم های هدف.

- استفاده از ابزار Social-Engineer Toolkit برای انجام حملات مهندسی اجتماعی.

- استفاده از ابزار Maltego برای جمع آوری و تحلیل اطلاعات مربوط به تهدیدات سایبری.

- استفاده از ابزار oclHashcat برای کرک کردن رمزهای عبور با استفاده از قدرت پردازنده گرافیکی.

- استفاده از ابزار Maltego برای جمع آوری و تحلیل اطلاعات مربوط به تهدیدات سایبری.

- استفاده از ابزار Social-Engineer Toolkit برای انجام حملات مهندسی اجتماعی.

- استفاده از ابزار John the Ripper برای کرک کردن رمزهای عبور و پیدا کردن رمز عبور های ضعیف.

John The Ripper یک نرم افزار رایگان و بازمتن است که برای شکستن رمز عبور استفاده می شود. این نرم افزار ترکیبی از چندین روش برای رمزگشایی، در یک بسته است و انواع هک رمز عبور را پشتیبانی می کند.

- Unicornscan

یک ابزار جمع آوری اطلاعات است که برای اندازه گیری پاسخ های دریافتی از دستگاه های TCP/IP استفاده می شود.

- Netsparker

یک اسکنر امنیتی وب است که از فناوری پیشرفته اسکن آسیب پذیری در جهت شناسایی و رفع آسیب پذیری های وب استفاده می کند. این ابزار دارای ابزار تست و گزارش نفوذ داخلی است و به طور خودکار از آسیب پذیری های شناسایی شده به روشی خواندنی و ایمن بهره می برد.

- Burp Suite

یک بستر یکپارچه برای انجام آزمایشات امنیتی بر روی برنامه های وب است. این ابزارها برای پشتیبانی از کل مراحل آزمایش از جمله نقشه برداری اولیه، تجزیه و تحلیل سطح حمله، یافتن و بهره برداری از آسیب پذیری های امنیتی، یکپارچه باهم کار می کنند و از ابزارهای متعددی برای انجام این کار استفاده می کنند.

- w3af

w3af یک ابزار اسکنر امنیتی وب، با منبع باز است که برای به دست آوردن اطلاعات آسیب پذیری امنیتی و پیدا کردن حفره های امنیتی در فعالیت های تست نفوذ استفاده می شوداستفاده از ابزار Kismet برای ردیابی شبکه های بی سیم و تشخیص نفوذ

- استفاده از ابزار Nessus Remote Security Scanner برای اسکن آسیب پذیری، سیستم های هدف.

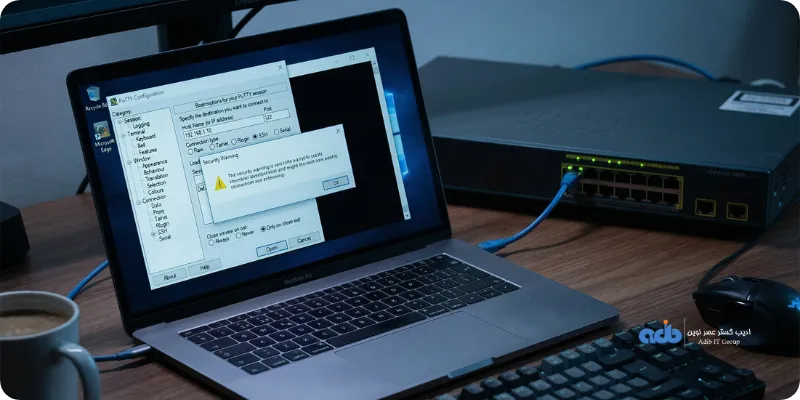

یک روش برای هک کامپیوتر

بهترین روش های هک کامپیوتر قبل از هر چیز، باید توجه داشت که هک کردن یک کامپیوتر بدون موافقت صاحب آن، قانونی نیست و ممکن است باعث آسیب به داده ها و سیستم های موجود در کامپیوتر شود. به همین دلیل، توصیه میشود هرگونه فعالیت غیرقانونی را انجام ندهید و از روش های قانونی برای دسترسی به داده های مورد نیاز استفاده کنید.

روش اجرا سریع:

حالت کلی این روش به این صورت است که با استفاده از یک فلش درایو نصب ویندوز 10 و با تغییر بوت های کامپیوتر، وارد Command Prompt میشویم و با جایگزینی Utility Manager با Command Prompt، حساب کاربری جدیدی با دسترسی مدیریتی ایجاد میکنیم. سپس با ورود با این حساب، میتوانیم به فایلها و پوشههای حساب اصلی دسترسی پیدا کنیم.

1. نصب ویندوز 10 از روی یک فلش درایو:

ابتدا باید یک فلش درایو حداقل 8 گیگابایتی را با کمک ابزار Media Creation Tool از وبسایت مایکروسافت دریافت کنید. سپس با اتصال فلش درایو به کامپیوتر، از طریق BIOS بوت از فلش درایو را تنظیم کنید و ویندوز 10 را نصب کنید.

2. تغییر ترتیب بوت ها:

بعد از تنظیم بوت از فلش درایو، باید ترتیب بوت ها را به گونهای تغییر دهید که در بوت اول، فلش درایو و در بوت دوم، هارد دیسک باشد. برای این کار، باید به BIOS دسترسی پیدا کنید و در بخش Boot Order یا Advanced، ترتیب بوت ها را تغییر دهید.

3. جایگزینی Utility Manager با Command Prompt:

در این مرحله، باید Utility Manager که یک آیکون در صفحه قفل است، با Command Prompt جایگزین کنید. برای این کار، با ورود به Command Prompt از دستور move c:\windows\system32\utilman.exe c:\windows\system32\utilman.exe.bak برای پشتیبان گیری از Utility Manager استفاده کنید و سپس با استفاده از دستور copy c:\windows\system32\cmd.exe c:\windows\system32\utilman.exe، CommandPrompt را به جایگزین Utility Manager تغییر دهید.

4. ایجاد حساب کاربری جدید با دسترسی مدیریتی:

حال با ریستارت کردن سیستم، به صفحه قفل ویندوز 10 باز خواهد شد. در این مرحله، باید Utility Manager جدید که در واقع Command Prompt است، را از طریق کلید Windows + U فراخوانی کنید. با ورود به Command Prompt، با دستور net user username password /add از یک حساب کاربری جدید با نام کاربری و رمز عبور دلخواه ایجاد کنید.

به جای “username” و “password” باید نام کاربری و رمز عبور مورد نظر خود را قرار دهید. سپس با دستور net localgroup administrators username /add این حساب را به گروه مدیران اضافه کنید.

5. دسترسی به فایلهای حساب کاربری اصلی:

حال با ریستارت دوباره سیستم، به حساب کاربری جدید وارد شوید. سپس با باز کردن File Explorer و رفتن به مسیر C:\Users\username (جایی که “username” نام حساب کاربری اصلی شماست)، به فایلها و پوشههای حساب کاربری اصلی دسترسی خواهید داشت و میتوانید آنها را با کپی کردن و جابجا کردن به حساب کاربری جدیدی که ایجاد کردهاید، انتقال دهید.

کلام آخر

در کل، هکرها از ابزار های مختلفی برای پیدا کردن آسیب پذیری های سیستم ها و شبکه ها استفاده می کنند و سپس با بهره برداری از آن ها، به اطلاعات محرمانه دسترسی پیدا می کنند. اگر شما هم به عنوان یک فردی که به امنیت سیستم ها و شبکه ها علاقه مند هستید، به کشف آسیب پذیری ها و رفع آن ها می پردازید، حتما باید با استفاده از روش های قانونی و با مجوزهای لازم این کار را انجام دهید.

در صورتی که به عنوان یک شخص حرفه ای برای حفظ امنیت سیستم ها، در حال کار هستید، باید به قوانین و مقررات مربوط به امنیت سایبری در کشور خودتان و جوامع بین المللی توجه کنید و همواره از ابزارهای قانونی و مجاز استفاده کنید. همچنین باید مطمئن شوید که فعالیت های امنیتی شما با موافقت و اجازه صاحبین سیستم ها و شبکه ها صورت می گیرد.